Renforcer la sécurité Wi-Fi : astuces pour protéger votre connexion

Un mot de passe complexe ne suffit pas à déjouer toutes les attaques sur un réseau domestique. Malgré…

Faux McAfee : Décryptage pour reconnaître une contrefaçon en ligne

Un logiciel antivirus n’offre aucune garantie d’immunité totale face aux menaces évolutives. La signature d’un éditeur reconnu ne…

Désarmer une alarme : astuces pratiques pour agir rapidement

Un code erroné saisi trois fois de suite peut entraîner le verrouillage complet du système d’alarme, même en…

Récupérer l’accès à son application 2FA en cas de perte : astuces pratiques

Un code de secours généré lors de l’activation de l’authentification à deux facteurs reste valide, même plusieurs années…

Fuite et fuite autorisée : tout comprendre pour réagir

Un signalement tardif d’une fuite de données peut engager la responsabilité de l’organisation, même si l’incident provenait d’un…

Paiements en ligne sécurisés : Quels risques ? Comment protéger vos transactions ?

Chaque année, le nombre de fraudes bancaires liées aux achats sur internet augmente, malgré le renforcement des protocoles…

Ransomware-as-a-Service : Comprendre la menace et construire une stratégie de défense

Le modèle économique du Ransomware-as-a-Service permet à des acteurs sans compétence technique avancée de lancer des attaques sophistiquées.…

Durée de vie des certificats SSL : tout ce qu’il faut savoir

Depuis septembre 2020, la durée maximale d’un certificat SSL/TLS délivré par une autorité de certification publique est limitée…

Écoute téléphonique : qui peut être soumis à une surveillance ?

La surveillance téléphonique est un outil de plus en plus utilisé par les autorités pour lutter contre diverses…

Code authentification : où le trouver rapidement ?

Un code d’authentification, c’est un peu comme une clé sur le point de tomber d’un trousseau déjà trop…

Sécurité & confiance dans les transactions : un enjeu clé pour les commerçants

Par Jean-Philippe Niedergang, CEO EMEA, LATAM, Pacific et CCO de Castles Technology. Dans un monde où le digital…

Loi protection données 2018 : points clés à retenir pour votre conformité

Un téléphone égaré dans un train suffit désormais à transformer une simple distraction en casse-tête juridique. Sous la…

Sécurité du cloud : les raisons du manque de fiabilité des données

Les entreprises migrent massivement vers le cloud, attirées par ses promesses de flexibilité et d'économies de coûts. Pourtant,…

Protection antivirus : Quelle efficacité contre le phishing en ligne ?

Les attaques de phishing en ligne se multiplient, ciblant aussi bien les particuliers que les entreprises. Les cybercriminels…

Sécurité numérique et confidentialité : quelles solutions pour les entreprises en 2025 ?

Les cyberattaques se multiplient et deviennent de plus en plus sophistiquées. Les entreprises doivent donc redoubler de vigilance…

Je veux savoir à qui appartient ce numéro inconnu : que faire ?

Recevoir un appel d'un numéro inconnu peut susciter de la curiosité ou de l'inquiétude. Que ce soit un…

Sécuriser vos communications avec AC Mail Lyon : astuces et conseils

Les échanges numériques font désormais partie intégrante de notre quotidien professionnel et personnel. Il devient alors fondamental de…

Différence entre piratage et phishing : comprendre les risques en ligne

Internet est devenu un lieu incontournable pour les transactions et interactions quotidiennes, mais il cache aussi de nombreux…

Protéger sa vie privée en ligne : conseils essentiels et astuces de sécurité

L'usage quotidien d'internet expose les utilisateurs à divers risques pour leur vie privée. Les informations personnelles, une fois…

Protéger sa vie privée en ligne : les réflexes à adopter absolument

Naviguer sur Internet s'accompagne souvent de risques pour la vie privée. Chaque clic, chaque recherche peut potentiellement exposer…

La maintenance d’un site web : comprendre l’importance et les différentes facettes

Assurer la pérennité et le bon fonctionnement d'un site web est essentiel pour toute entreprise ou individu présent…

Protection contre virus et menaces : activez-la facilement !

La sécurité numérique est devenue une préoccupation majeure pour chacun d'entre nous. Que ce soit sur nos ordinateurs…

VAPT : tout ce que vous devez savoir sur la portée de cette pratique

Le monde numérique évolue rapidement, et avec lui, les cybermenaces. Pour contrer ces dangers, les entreprises adoptent de…

Protection des données en entreprise : meilleure stratégie contre le piratage informatique

Les cyberattaques n'ont jamais été aussi fréquentes et nuisibles pour les entreprises. Les pirates informatiques redoublent d’ingéniosité pour…

Antivirus smartphone : pourquoi en est-il nécessaire ?

Les smartphones sont devenus des compagnons indispensables dans notre quotidien, abritant des informations personnelles, bancaires et professionnelles. Pourtant,…

Sécurité paiement en ligne : Comment vérifier la fiabilité d’une transaction en ligne ?

Chaque année, le nombre de transactions en ligne ne cesse de croître, entraînant avec lui des préoccupations croissantes…

Sécuriser votre boîte mail académique Normandie : bonnes pratiques et astuces

Face à la recrudescence des cyberattaques, sécuriser sa boîte mail académique en Normandie devient une priorité. Les données…

Antivirus sur téléphone : Comment vérifier sa présence?

Les smartphones sont devenus des outils indispensables, contenant souvent des informations personnelles et sensibles. Pour protéger ces données,…

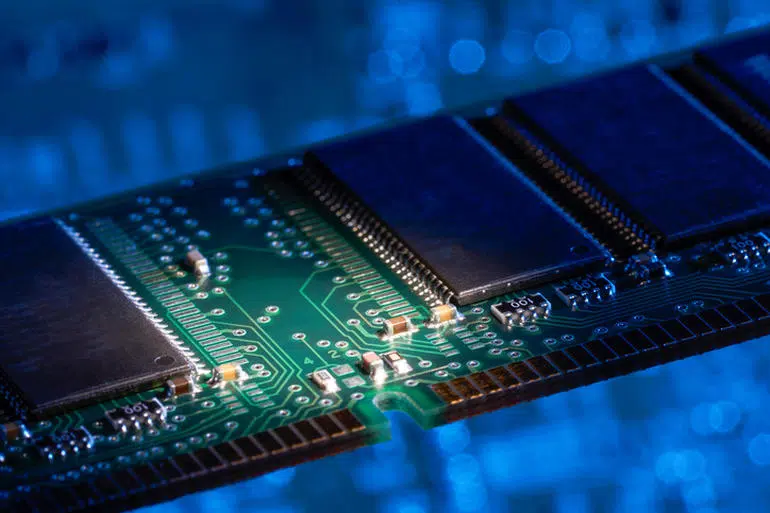

Comment augmenter l’utilisation de la RAM ?

mémoire de votre ordinateur joue un rôle important dans la réactivité du système, mais il n'est pas toujours…

VPN gratuit ou VPN payant : ce qu’il faut prendre en compte en 2025

Avec la montée des préoccupations liées à la cybersécurité et à la confidentialité, l'utilisation d'un VPN (Virtual Private…

Mieux que le cloud, le coffre-fort numérique se charge de garder précieusement vos données les plus sensibles

Pour une entreprise, la gestion des données sensibles est un sujet préoccupant et nécessitant de plus en plus…

Comment nettoyer un clavier d’ordinateur portable ?

Que votre clavier se salisse ou qu'il ait besoin de poussière, il est toujours bon de le rendre…

Comment combattre le vol à l’étalage dans un magasin ?

Le vol à l’étalage est une problématique courante et coûteuse pour les commerçants. Chaque année, les commerçants perdent…

Chat GPT et originalité du contenu : risques de plagiat dévoilés

Dans le monde effervescent de la création de contenu, Chat GPT, une avancée en intelligence artificielle, suscite un…

Innovation et cybersécurité : comment le métier de détective évolue

Le métier de détective privé a considérablement évolué au fil des années, en grande partie en raison de…

Pourquoi investir dans un détecteur d’arnaques pour protéger vos données personnelles

Avec la montée en flèche des cyberattaques, protéger ses données personnelles devient une priorité absolue. Les arnaques en…

Quels sont les délais moyens de production pour une commande de verre sur mesure ?

Lorsqu'il s'agit d'embellir son habitat ou son lieu de travail, opter pour une porte d'entrée en verre constitue…

Les fondamentaux de la cybersécurité : Protéger votre monde numérique

Dans un monde de plus en plus connecté, la cybersécurité est devenue une préoccupation majeure. La protection des…

Les solutions pour dissuader le vol à l’étalage dans les commerces

Le vol à l'étalage est une infraction pénale qui implique de cacher ou de s'approprier des marchandises sans…

Quel est le rôle d’un Pare-feu ?

Lorsque vous parlez de sécurité informatique, souvent quelques mots reviennent : « Antivirus » bien sûr, mais aussi « Pare-feu » ou pare-feu…

Pourquoi avoir un gestionnaire de mots de passe ?

Si aujourd’hui, toutes les activités de la vie quotidienne (ou presque) se font sur internet, il faut savoir…

Comment faire pour protéger nos données ?

Sans s'en rendre compte, nous laissons toutes sortes de données personnelles sur Internet. Et le pire, c'est que…

Qu’est-ce que le phishing et comment le repérer ?

hameçonnage, également connu sous le nom de phishing, est une arnaque répandue sur Internet. Le principe est simple :…